ProtonVPN instellen op je MikroTik router

Steeds meer gebruikers kiezen ervoor om hun volledige netwerkverkeer via een VPN te routeren, rechtstreeks vanaf de router. In dit artikel worden de voordelen van het installeren van ProtonVPN op een MikroTik router toegelicht een ideale combinatie voor wie maximale privacy en online veiligheid nastreeft.

Waarom ProtonVPN gebruiken op je MikroTik router?

ProtonVPN is een VPN dienst van Proton Technologies AG, een Zwitsers technologiebedrijf dat zich volledig richt op het beschermen van digitale privacy. Het bedrijf is gevestigd in Zwitserland, een land met strikte privacywetten en een neutrale geopolitieke positie. Daardoor is Proton wettelijk niet verplicht om gebruikersgegevens te delen met overheden of inlichtingendiensten. Naast ProtonVPN biedt het bedrijf een volledig privacy-ecosysteem aan, waaronder:

Deze diensten zijn afzonderlijk beschikbaar, maar ook als onderdeel van een voordelig combinatieabonnement per maand, jaar of twee jaar. Het tweejarig abonnement biedt de meeste waarde voor wie langdurige bescherming zoekt.

Wat maakt ProtonVPN bijzonder?

ProtonVPN staat wereldwijd bekend om zijn sterke focus op digitale privacy. De dienst voert een strikte no log policy, wat betekent dat gebruikersactiviteit nooit wordt opgeslagen of gedeeld. Hierdoor kunnen gebruikers anoniem surfen, zonder dat hun online gedrag gevolgd of geanalyseerd wordt. Een veelgestelde vraag is: Hoe worden problemen of fouten dan opgespoord als er niets wordt gelogd? Het antwoord is eenvoudig: Proton logt alleen technische gegevens die nodig zijn voor het monitoren van de netwerkprestaties zoals uptime, serverbelasting en verbindingsfouten. Er worden geen persoonlijke VPN gegevens opgeslagen, wat betekent dat identiteit, surfgedrag en verbindingslocaties volledig prive blijven. Bovendien is alle software van Proton open source, wat inhoudt dat de broncode voor iedereen toegankelijk is en onafhankelijk kan worden gecontroleerd. Deze transparantie vergroot het vertrouwen en maakt misbruik of verborgen functionaliteiten vrijwel onmogelijk. Dankzij de combinatie van:

Waarom ProtonVPN gebruiken op een MikroTik router?

Door ProtonVPN te configureren op een MikroTik router, wordt het mogelijk om alle apparaten in het netwerk automatisch via de VPN te laten communiceren, zonder dat er per apparaat software hoeft geïnstalleerd te worden. Dit is ideaal voor bijvoorbeeld:

Daarnaast biedt een router gebaseerde VPN configuratie meer controle over netwerkbeheer, firewallregels en DNS-verkeer. Probeer ProtonVPN uit en ervaar hoe het is om écht privé online te gaan. Heb je nog geen MikroTik router in je bezit. Bekijk de blogpost die je zal helpen een beslissing te nemen.

Belangrijkste voordelen van ProtonVPN

ProtonVPN onderscheidt zich van andere VPN diensten door een combinatie van transparantie, veiligheid en privacybescherming. Onderstaande functies maken het gebruik en dus ook de installatie op een MikroTik router bijzonder aantrekkelijk:

functie | beschrijving |

|---|---|

Open source apps | Alle apps zijn 100% open source, code is publiek controleerbaar. |

Onafhankelijke audits | Externe beveiliging audits, resultaten worden openbaar gedeeld. |

IP maskering en DNS lek bescherming | Verbergt je IP-adres en voorkomt DNS lekken (IPv4 en IPv6). |

NetShield Ad-blocker | DNS-filtering blokkeert advertenties en malware. |

Vereisten voor het installeren van ProtonVPN op een MikroTik router

1- RouterOS versie

2- Router hardware

3- ProtonVPN abonnement

4- Ondersteund VPN protocol

5- Configuratiebestanden

6- Firewall en routing

WireGuard als aanbevolen VPN-protocol

Voor deze configuratie wordt gebruikgemaakt van WireGuard als VPN protocol. WireGuard is een moderne, lichte en zeer veilige VPN-oplossing die uitstekend werkt op MikroTik-routers met RouterOS v7 of hoger. In tegenstelling tot OpenVPN is WireGuard efficiënter in zowel snelheid als stabiliteit, en bovendien eenvoudiger te implementeren. Let op: Deze blogpost is uitsluitend van toepassing op routers die draaien op RouterOS versie 7 of hoger. WireGuard is niet beschikbaar in RouterOS v6 of ouder.

ProtonVPN configureren op MikroTik met WireGuard (RouterOS v7)

Voor de installatie van ProtonVPN op een MikroTik router wordt in deze blogpost gebruikgemaakt van WireGuard, een moderne, efficiënte en veilige VPN oplossing. WireGuard biedt een hogere snelheid en betere stabiliteit dan oudere protocollen zoals OpenVPN, en is ideaal voor gebruik in netwerkomgevingen waar privacy en prestaties belangrijk zijn.

Waarom kiezen voor WireGuard op MikroTik?

Stap 1: Controleer of WireGuard aanwezig is op je MikroTik router

Voordat je ProtonVPN kunt configureren via WireGuard, moet je controleren of WireGuard als functie beschikbaar en actief is op je MikroTik router. Zoals te zien op de afbeelding hieronder, is er in het hoofdmenu van WinBox een aparte sectie genaamd "WireGuard". Als deze zichtbaar is, betekent dit dat je router draait op RouterOS v7 of hoger, en dat de WireGuard module correct is geïnstalleerd.

Stap 2: Open de WireGuard configuratie in het ProtonVPN-dashboard

- 1Klik in het linkermenu op Proton VPN om de VPN opties te openen.

- 2Selecteer vervolgens WireGuard om toegang te krijgen tot de configuratiepagina.

Stap 3: WireGuard configuratie aanmaken voor MikroTik in het ProtonVPN dashboard

Nu je toegang hebt tot de WireGuard sectie in je ProtonVPN account, kun je een configuratiebestand genereren dat compatibel is met MikroTik RouterOS v7.

- 1Voer bij veld een naam in, zoals WirelessInfo_test. Dit is puur administratief en heeft geen invloed op de werking.

- 2Selecteer vervolgens het platform: in dit geval gaat het om een Wireguard configuratie op een router. Dit zorgt ervoor dat de gegenereerde configuratie correct is opgebouwd voor gebruik op MikroTik.

- 3Stel de gewenste NetShield filtering in. Kies het niveau van blokkering.

- 4(Optioneel) Activeer VPN Accelerator. Je kunt VPN Accelerator aanvinken. Deze functie heeft mogelijk weinig effect op MikroTik, maar kan geen kwaad.

- 5Scroll naar beneden om een server te kiezen.

Stap 4: Een VPN server kiezen en de WireGuard configuratie aanmaken

- 1Selecteer bovenaan het scherm Secure Core Configuraties voor een extra beveiligingslaag via Proton’s interne VPN routeringsnetwerk. Wil je liever maximale snelheid? Kies dan voor Standaard serverconfiguraties.

- 2Selecteer een VPN server Zoek in de lijst een server in het gewenste land. Kies bij voorkeur een server met lage bezettingsgraad (onder 50%) voor de beste prestaties.

- 3Klik op “Aanmaken” ProtonVPN genereert automatisch een op maat gemaakt configuratie bestand met jouw publieke sleutel, endpoint IP, poorten en DNS-configuratie.

- 4(Optioneel) Activeer VPN Accelerator. Je kunt VPN Accelerator aanvinken. Deze functie heeft mogelijk weinig effect op MikroTik, maar kan geen kwaad.

- 5Download het configuratiebestand. Zodra het bestand is gegenereerd, kun je het downloaden. Bewaar het veilig bijvoorbeeld door de inhoud te kopiëren naar KeePassX of een andere versleutelde wachtwoordbeheerder (aanbevolen).

Wat is een Secure Core Server bij ProtonVPN

Een Secure Core bij Proton VPN is een extra beveiligingslaag in hun VPN infrastructuur. In plaats van één enkel VPN-server kanaal, gaat je verkeer eerst via een Secure Core Server in landen met sterke privacywetgeving (zoals Zwitserland, IJsland of Zweden), en van daaruit pas naar je uiteindelijke doel (de exit-server).

Wat doet Secure Core precies?

Tip: Elke gegenereerde configuratie bevat een unieke WireGuard private key. Gebruik deze slechts op één apparaat tegelijkertijd voor optimale veiligheid.

Stap 5: Het WireGuard-configuratiebestand gebruiken voor je MikroTik-router

Na het aanmaken van je ProtonVPN WireGuard configuratie, krijg je een configuratiebestand te zien met alle noodzakelijke gegevens om je MikroTik router te verbinden via WireGuard. Op de afbeelding hieronder zie je zo’n configuratiebestand.

Wat staat in het bestand?

Nu je dit configuratie bestand hebt, kun je beginnen met het invoeren van deze gegevens in je MikroTik router via WinBox of WebFig. We gaan de WireGuard interface aanmaken, de peer instellen, en routing + DNS correct instellen.

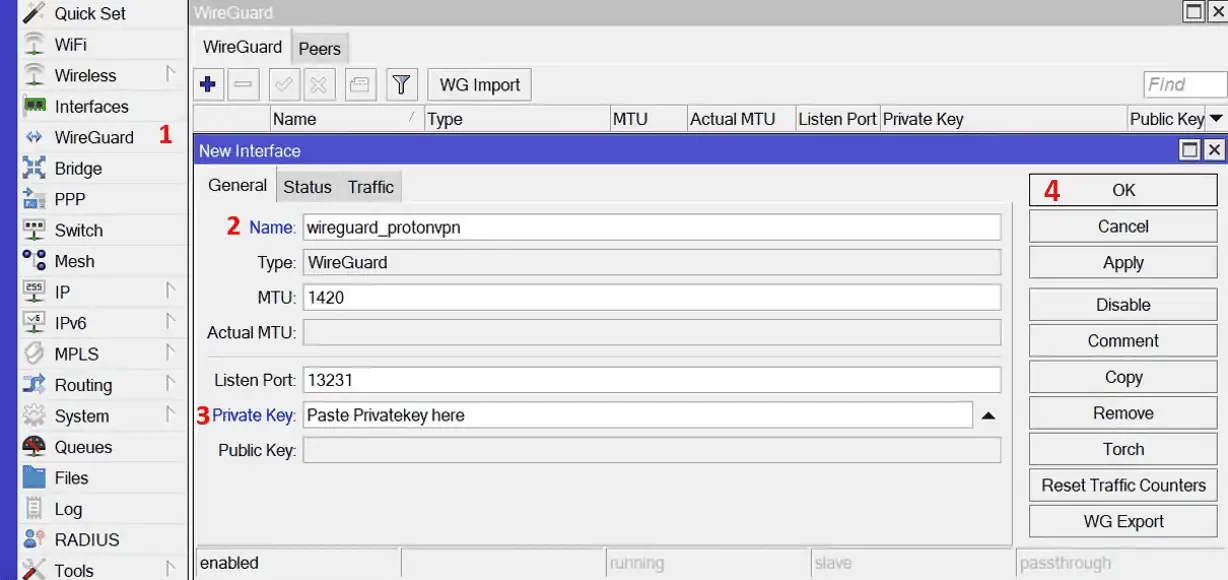

Stap 6: WireGuard interface aanmaken op je MikroTik router

Met het configuratiebestand van ProtonVPN bij de hand, kun je nu de WireGuard interface toevoegen op je MikroTik router via WinBox. Deze stap vormt de basis van de versleutelde VPN-tunnel.

- 1Ga in het WinBox menu naar WireGuard in de linkerzijbalk.

- 2Klik op het plusteken (+) om een nieuwe interface aan te maken. Geef de interface een herkenbare naam, zoals wireguard_protonvpn.

- 3Plak de private key uit het gedeelte [interface] van je Proton-configuratie in het veld Private Key.

- 4Klik op OK.

Stap 7: IP-adres toewijzen aan de WireGuard-interface

Voor een correcte werking van de WireGuard-tunnel tussen MikroTik en ProtonVPN, moet je een specifiek IP-adres toewijzen aan de eerder aangemaakte interface. Dit IP-adres komt uit het configuratiebestand dat je in stap 5 hebt ontvangen.

- 1Ga in het menu van WinBox naar IP -> Addresses.

- 2Klik op het plusteken (+) om een nieuw IP-adres toe te voegen.Voer het IP-adres in zoals vermeld in je ProtonVPN config bestand.

- 3Selecteer bij Interface de eerder aangemaakte wireguard_protonvpn interface.

- 4Klik op OK om te bevestigen.

Belangrijk: Verander het IP-adres niet! ProtonVPN wijst vaste IP-ranges toe voor WireGuard-clients, en afwijkingen kunnen tot verbindingsproblemen leiden.

Stap 8: WireGuard interface toevoegen aan de WAN-list voor firewallbescherming

Om de beveiliging van je MikroTik-router te waarborgen, is het essentieel dat ook je WireGuard interface deel uitmaakt van de Interface List ‘WAN’. Zo valt het verkeer dat via ProtonVPN loopt ook onder je bestaande MikroTik firewall regels. Indien je een MikroTik router hebt met default instellingen zie je direct de WAN interface-list.

Goed om weten: MikroTik behandelt Interface Lists als dynamische groepen. Zodra een interface (zoals je WireGuard VPN) aan de WAN-list wordt toegevoegd, valt deze automatisch onder de bestaande firewall en NAT regels.

- 1Ga in het menu van WinBox naar Interfaces.

- 2Klik bovenaan op het tabblad Interface List.

- 3Selecteer de lijst met naam "WAN".

- 4Kies als interface "wireguard_protonvpn".

- 5Klik op OK om de wijziging op te slaan.

Door dit te doen, wordt al het verkeer via Proton VPN gecontroleerd door dezelfde firewall regels die je ook toepast op je internetverbinding. Dat verhoogt de netwerkbeveiliging aanzienlijk. Waarom deze regel belangrijk is: Zonder NAT weet Proton-VPN niet dat het verkeer afkomstig is van jouw netwerk, waardoor terugkerend verkeer wordt geblokkeerd. Masquerade zorgt ervoor dat elk uitgaand pakket het juiste VPN bronadres krijgt.

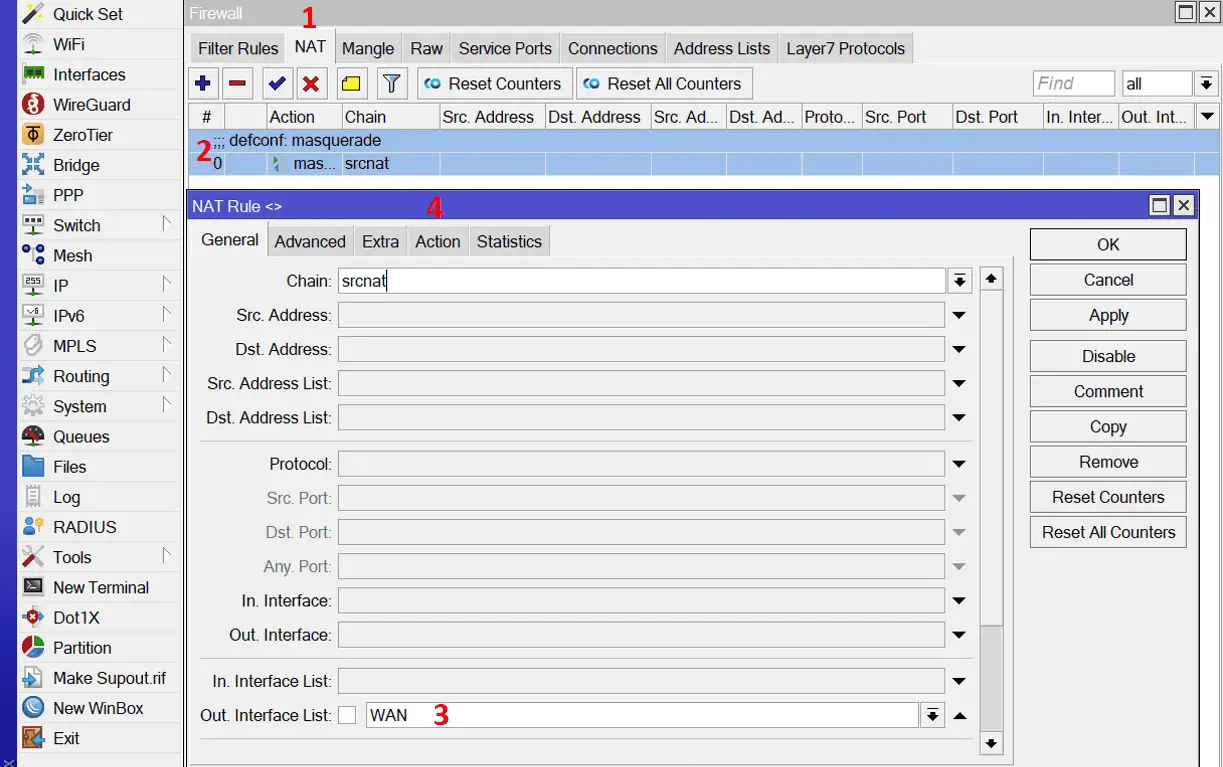

Stap 9: NAT regel controleren voor ProtonVPN via de WAN Interface List

Wanneer je de WireGuard interface hebt toegevoegd aan de WAN interface-list (zie stap 8), wordt deze automatisch meegenomen in alle bestaande NAT regels die op die lijst zijn gebaseerd. De interface-list bewijst hiermee dat het simpel kan zijn om dingen in te voegen of weg te halen.

Uitleg bij Stap 9 (vervolg): Bestaande NAT regel via de WAN Interface List controleren

Indien je in stap 8 de interface wireguard_protonvpn correct hebt toegevoegd aan de WAN-interface list, dan moet je niet per se een aparte NAT regel aanmaken.

- 1Ga in WinBox naar IP.

- 2Vervolgens ga naar firewall.

- 1Klik op het tabblad NAT.

- 2Dubbelklik op bestaande de regel .

- 3Als deze regel al bestaat, dan dekt ze automatisch ook het verkeer via ProtonVPN, zolang wireguard_protonvpn in de WAN-interface list zit.

- 4Klik op action.

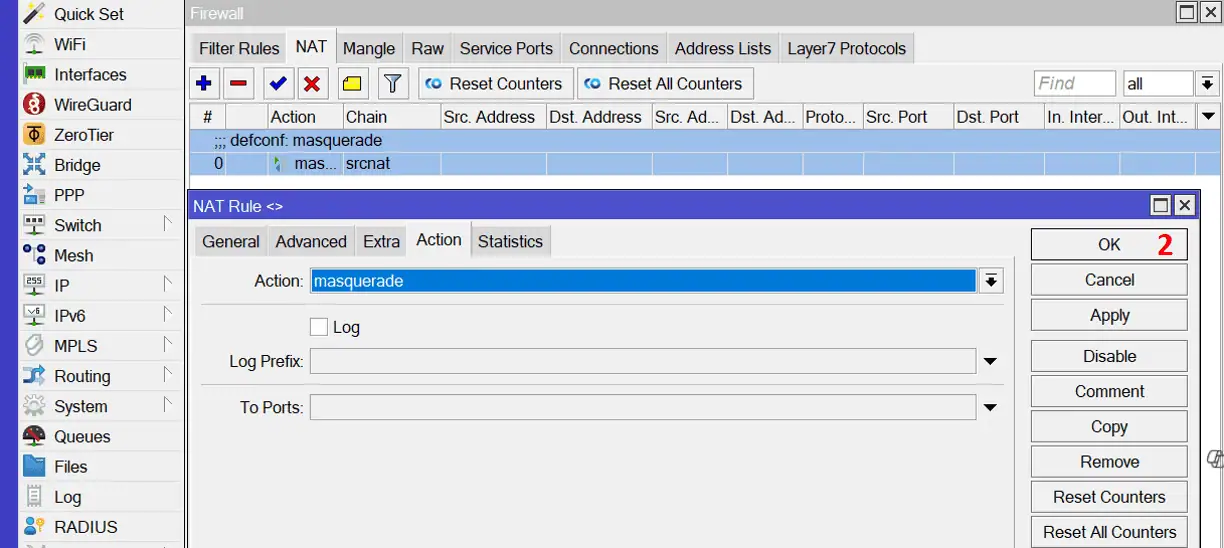

Stap 9 (slot): NAT regel bevestigen of aanmaken voor VPN verkeer

Heb je nog geen NAT regel die de Interface List wan dekt? Maak dan een nieuwe aan. Als je er wel een ziet, zoals in bovenstaande afbeelding, hoef je niets meer te doen.

Let op: Vergeet niet dat NAT essentieel is voor correcte werking van alle uitgaande VPN-verbindingen. Zonder masquerade zal ProtonVPN je verkeer blokkeren.

Stap 10: Proton VPN server toevoegen als WireGuard-peer

Met je eigen WireGuard interface geconfigureerd, moet je nu de ProtonVPN server waarmee je wilt verbinden toevoegen als peer. Dit is de tegenpartij van jouw router in de VPN-tunnel.

- 1Ga in WinBox naar WireGuard in het menu.

- 2Klik op het tabblad Peers.

- 3Klik op het plusteken (+) om een nieuwe peer toe te voegen.

- 1Selecteer de interface wireguard_protonvpn.

- 2Public Key: de sleutel van de ProtonVPN-server

- 3Endpoint: IP-adres en poortnummer van de server (bijv.185.159.157.227) dit kan uiteraard afwijken van uw gegevens.

- 4Endpoint port: 51820. Kan ook verschillen met uw vpn configuratie.

- 5Allowed Address: 0.0.0.0/0 voor volledige tunnel.

Waarom dit nodig is: zonder deze peer weet MikroTik niet waar de versleutelde tunnel naartoe moet, en werkt de VPN niet.

Stap 11: DNS instellen en DNS-lekken vermijden met ProtonVPN op MikroTik

Zodra je VPN-verbinding via WireGuard actief is, wil je ook zeker zijn dat alle DNS-verzoeken via ProtonVPN verlopen. Anders kunnen DNS-lekken je online identiteit alsnog onthullen.

- 1Ga naar het Winbox configuratie menu klik op IP.

- 2Klik verder door op DNS.

- 1Vul de DNS-server in van Proton-VPN

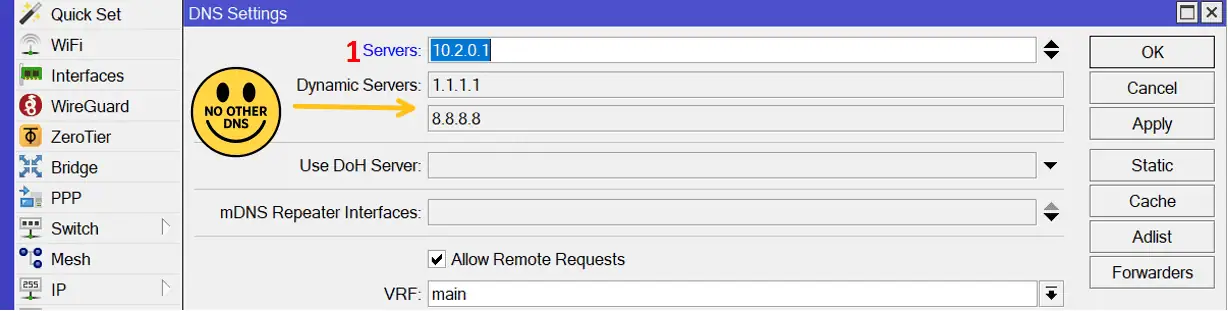

- 2Zie je de smiley met de boodschap "no other DNS" laat ons dat wat meer toelichten.

Let op je DNS-instellingen voorkom DNS-lekken bij gebruik van ProtonVPN

Wanneer je ProtonVPN gebruikt via een WireGuard-configuratie op je MikroTik-router, is het cruciaal dat alle DNS-verzoeken ook via de VPN-tunnel verlopen. Dit voorkomt dat je internetprovider, trackers of derden kunnen zien welke websites je bezoekt zelfs al loopt je IP-verkeer versleuteld via ProtonVPN.

Analyse van de situatie (zie afbeelding hierboven)

In dit voorbeeld is de primaire DNS-server correct ingesteld op10.2.0.1 (ProtonVPN’s interne DNS), maar onder Dynamic Servers zijn nog publieke DNS-resolvers actief: 1.1.1.1 (Cloudflare) en 8.8.8.8 (Google) Dat is gevaarlijk voor je privacy, want deze servers:

Oplossing:

Gebruik uitsluitend de ProtonVPN-DNS 10.2.0.1 en zorg dat alle dynamic DNS wordt uitgeschakeld. De smiley “NO OTHER DNS” is een visuele herinnering dat één veilige DNS-server voldoende is wanneer je privacy via ProtonVPN gebruikt. Hoe kunnen we deze andere DNS-servers van onze MikroTik configuratie halen?

- 1Ga naar IP

- 2vervolgens naar DHCP-client.

- 1Open de DHCP-client door erop te dubbelklikken en vink "Use Peer Dns" uit.

- 2Zo dat is het wat de DNS betreft, klik op ok en sluit dit gedeelte nog niet af. Later komen we terug naar de DHCP-client.

Tip: Elke gegenereerde configuratie bevat een unieke WireGuard private key. Gebruik deze slechts op één apparaat tegelijkertijd voor optimale veiligheid.

Stap 12: Routing instellen voor ProtonVPN via WireGuard

Nu je WireGuard-interface en peer correct zijn ingesteld, moet je RouterOS vertellen welke route gebruikt moet worden voor uitgaand internetverkeer. Zonder deze stap blijft verkeer gewoon via je gewone WAN-interface lopen, ondanks een actieve VPN.

Doel van deze stap: Al het verkeer van je MikroTik-router (of specifieke VLANs/clients) laten verlopen via de ProtonVPN WireGuard-interface.

Split-default routes gebruiken voor ProtonVPN

In plaats van één standaardroute 0.0.0.0/0, kun je er ook voor kiezen om twee gesplitste standaardroutes te gebruiken. Samen dekken ze het volledige IPv4-adresbereik: 0.0.0.0/1 dekt 0.0.0.0 t.e.m. 127.255.255.255 en 128.0.0.0/1 dekt 128.0.0.0 t.e.m. 255.255.255.255. Dus eigenlijk wordt het hele internetverkeer via ProtonVPN gestuurd, net als met 0.0.0.0/0.

Waarom deze methode gebruiken?

Voordeel | Uitleg |

|---|---|

Voorkomt tunnel-loopback | Verkeer naar de ProtonVPN-server zelf blijft via de gewone WAN gaan. |

Wordt vaak gebruikt bij WireGuard | ProtonVPN, Mullvad en andere VPN-providers raden dit aan. |

Meer controle | Je kunt specifieke subnets later gemakkelijker uitsluiten of toevoegen. |

Feature 4 | Feature 4 |

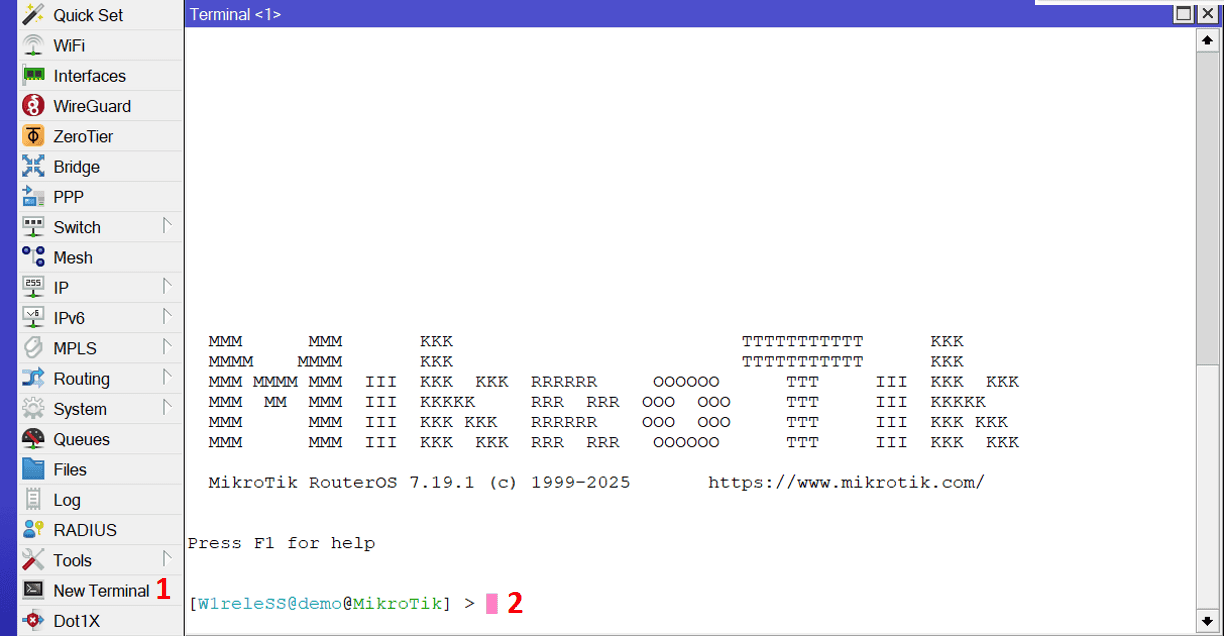

New terminal gebruiken om de routes van ProtonVPN te implementeren

Om het je gemakkelijk te maken heb ik de nodige routes in een script gegoten zodat je aleen maar hoeft te kopieren en te plakken in het new terminal venster van je MikroTik router. Zo ben je zeker van een juiste ProtonVPN configuratie met WireGuard.

- 1In het MikroTik hoofdvenster klik op New Terminal.

- 2Je hoeft de onderstaande alleen maar te kopieren en in het venster te plakken en druk daarna op enter.

De onderstaande MikroTik-route moet worden aangepast aan jouw specifieke configuratie. Tip: Kopieer de regel en plak deze eerst in Notepad++ of een andere teksteditor om de vereiste onderdelen aan te passen.

Pas deze twee onderdelen correct aan, zodat de route functioneert en je verbinding met ProtonVPN behouden blijft zelfs wanneer al je andere verkeer via de VPN loopt.

Met deze regel:

Meer leren? Bekijk de video!

Wil je stap voor stap zien hoe je ProtonVPN met WireGuard op je MikroTik router installeert? Bekijk dan zeker mijn YouTube-video waarin ik alles rustig en visueel uitleg van het aanmaken van de configuratie bij Proton tot het instellen van routes en firewallregels in RouterOS.

Klik hieronder om de video te bekijken:

ProtonVPN + WireGuard op MikroTik Complete uitleg (YouTube)